A principios de enero, Gcore enfrentó un incidente que involucró varios ataques DDoS L3/L4 con un volumen máximo de 650 Gbps. Los atacantes explotaron más de 2000 servidores pertenecientes a uno de los tres proveedores de nube más importantes del mundo y se dirigieron a un cliente que usaba un plan CDN gratuito. Sin embargo, debido a la distribución de la infraestructura de Gcore y una gran cantidad de socios de emparejamiento, los ataques se mitigaron y la aplicación web del cliente permaneció disponible.

¿Por qué fue tan importante mitigar estos ataques?

- Estos ataques fueron significativos porque excedieron el ancho de banda promedio de ataques similares en 60 veces. Los ataques realizados se relacionan con ataques basados en volumen dirigidos a saturar el ancho de banda de la aplicación atacada para desbordarlo. Medir el volumen total (bps), en lugar de la cantidad de solicitudes, es la forma en que generalmente se tabulan estos ataques.

El ancho de banda promedio de este tipo de ataque es generalmente de decenas de Gbps (alrededor de 10 Gbps). Por lo tanto, los ataques especificados (a 650 Gbps) excedieron el valor promedio en 60 veces. Los ataques de este volumen son raros y son de particular interés para los expertos en seguridad.

Además, este valor (650 Gbps) es comparable al ataque DDoS récord en el servidor de Minecraft más grande (2,4 Tbps), solo una cuarta parte de la masa.

- El cliente atacado estaba usando un plan CDN sin protección DDoS adicional . Cuando los clientes usan la CDN de Gcore (como parte de la red perimetral), el tráfico malicioso de los ataques L3/L4 afecta directamente solo su infraestructura (sirve como filtro), no los servidores de los clientes objetivo. El impacto negativo recae en la capacidad y la conectividad de la infraestructura. Cuando una CDN es lo suficientemente poderosa, puede proteger a los clientes contra ataques L3/L4, incluso cuando se accede mediante un plan gratuito.

¿Cuáles eran las especificaciones técnicas de los ataques?

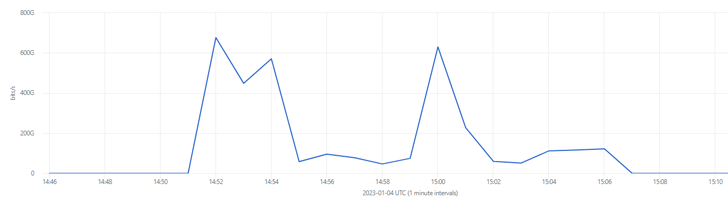

La duración del incidente fue de 15 minutos y, en su punto máximo, alcanzó más de 650 Gbps. Una posible razón por la que el incidente tomó tanto tiempo es que los atacantes sopesaron la ineficacia de los ataques (la aplicación del cliente siguió ejecutándose) frente a su alto costo.

El incidente consistió en tres ataques con diferentes vectores. Están marcados con picos de tráfico en el siguiente diagrama:

Ataque de inundación UDP (~650 Gbps). Se enviaron cientos de millones de paquetes UDP al servidor de destino para consumir el ancho de banda de la aplicación y provocar su indisponibilidad. Los ataques de este vector utilizan la falta de requisitos de establecimiento de conexión UDP: los atacantes pueden enviar paquetes con cualquier dato (aumenta el volumen) y utilizar direcciones IP falsificadas (dificulta encontrar al remitente).

Ataque de inundación TCP ACK (~600 Gbps). Se envió una gran cantidad de paquetes con el indicador ACK al servidor de destino para desbordarlo. Los ataques de este vector se basan en el hecho de que los paquetes TCP basura no incluyen una carga útil, pero el servidor se ve obligado a procesarlos y es posible que no tenga suficientes recursos para manejar las solicitudes de los usuarios finales reales. El sistema de protección de una CDN es capaz de filtrar paquetes y no reenviarlos al servidor si no contienen cargas útiles y no están vinculados a una sesión TCP abierta.

Una mezcla de TCP y UDP (~600 Gbps). Una variación personalizada de los dos tipos de ataques anteriores.

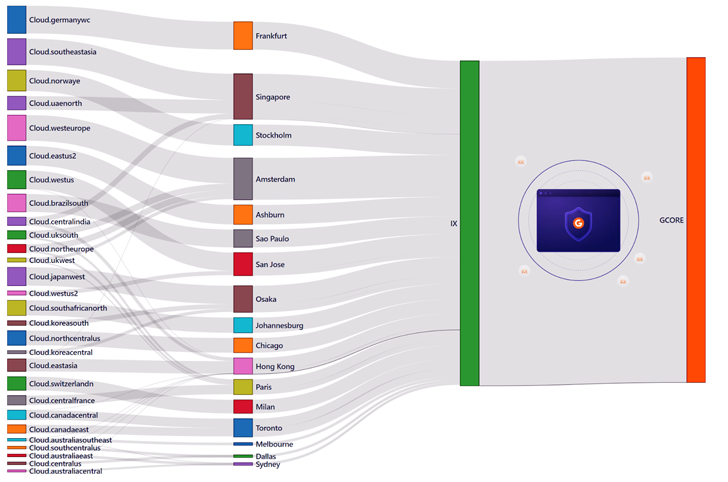

La particularidad del incidente fue que los ataques se realizaron desde múltiples direcciones IP no falsificadas. Esto permitió a los especialistas identificar que los atacantes utilizaron 2143 servidores en 44 regiones diferentes, y todos los servidores pertenecían a un único proveedor de nube pública. El uso de Anycast permitió a Gcore absorber el ataque al 100 % en las conexiones de intercambio con este proveedor.

Diagrama de Sankey que muestra el origen y el flujo del ataque. Los nombres de las ubicaciones de la primera columna están asociados con uno de los 3 principales proveedores de nube.

¿Por qué los ataques no afectaron al cliente?

1. La conectividad de Gcore a través de interconexión con muchas ubicaciones desempeñó un papel clave en la mitigación de los ataques. Gcore tiene más de 11 000 socios de emparejamiento (ISP), y estos socios conectan sus redes mediante cables y se brindan acceso al tráfico que se origina en sus redes. Estas conexiones permiten eludir la Internet pública y absorber directamente el tráfico de los socios de intercambio. Además, este tráfico es gratuito o cuesta mucho menos que el tráfico en Internet público. Este bajo costo permite proteger el tráfico de clientes en un plan gratuito.

En el contexto del ataque DDoS que ocurrió, el nivel de conectividad benefició enormemente la eficacia de la mitigación. Gcore y el proveedor de la nube utilizado para lanzar el ataque son socios de emparejamiento, por lo que mientras ocurría el ataque, Gcore pudo ingerir la mayor parte del tráfico a través de la red privada del proveedor de la nube. Esto redujo en gran medida la cantidad de tráfico que debía manejar la Internet pública.

La interconexión privada también permite un filtrado más preciso y una mejor visibilidad de los ataques, lo que conduce a una mitigación de ataques más eficiente.

2. La gran capacidad de Gcore, debido a la colocación de servidores en muchos centros de datos, también influyó. Los servidores perimetrales de Gcore están presentes en más de 140 puntos de presencia y se basan en procesadores escalables Intel® Xeon® de 3ra generación de alto rendimiento.

La capacidad total de la red supera los 110 Tbps. Con más de 500 servidores ubicados en centros de datos en todo el mundo, la empresa puede resistir ataques DDoS a gran escala. Entonces, los 650 Gbps de tráfico podrían distribuirse a través de la red, y cada servidor en particular solo recibiría 1-2 Gbps, lo cual es una carga insignificante.

Tendencias de seguridad

Según la experiencia de Gcore, los ataques DDoS seguirán creciendo año tras año. En 2021, los ataques alcanzaron los 300 Gbps y para 2022 habían aumentado a 700 Gbps. Por lo tanto, incluso las pequeñas y medianas empresas necesitan utilizar redes de entrega de contenido distribuido, como CDN y la nube, para protegerse contra los ataques DDoS.